- 가짜 AI 사이드바는 실제 사이드바를 완벽하게 모방하여 개인 정보를 훔칠 수 있다고 전문가들은 경고합니다.

- 악성 확장 프로그램은 최소한의 권한만으로 최대의 피해를 입힐 수 있습니다.

- AI 브라우저는 유용한 자동화를 자동 데이터 도난 채널로 전환할 위험이 있습니다.

전문가들은 AI 기반 사이드바 편의성을 약속하지만 피싱 공격의 가능성을 넓힐 수 있는 새로운 “에이전트” 브라우저를 경고합니다.

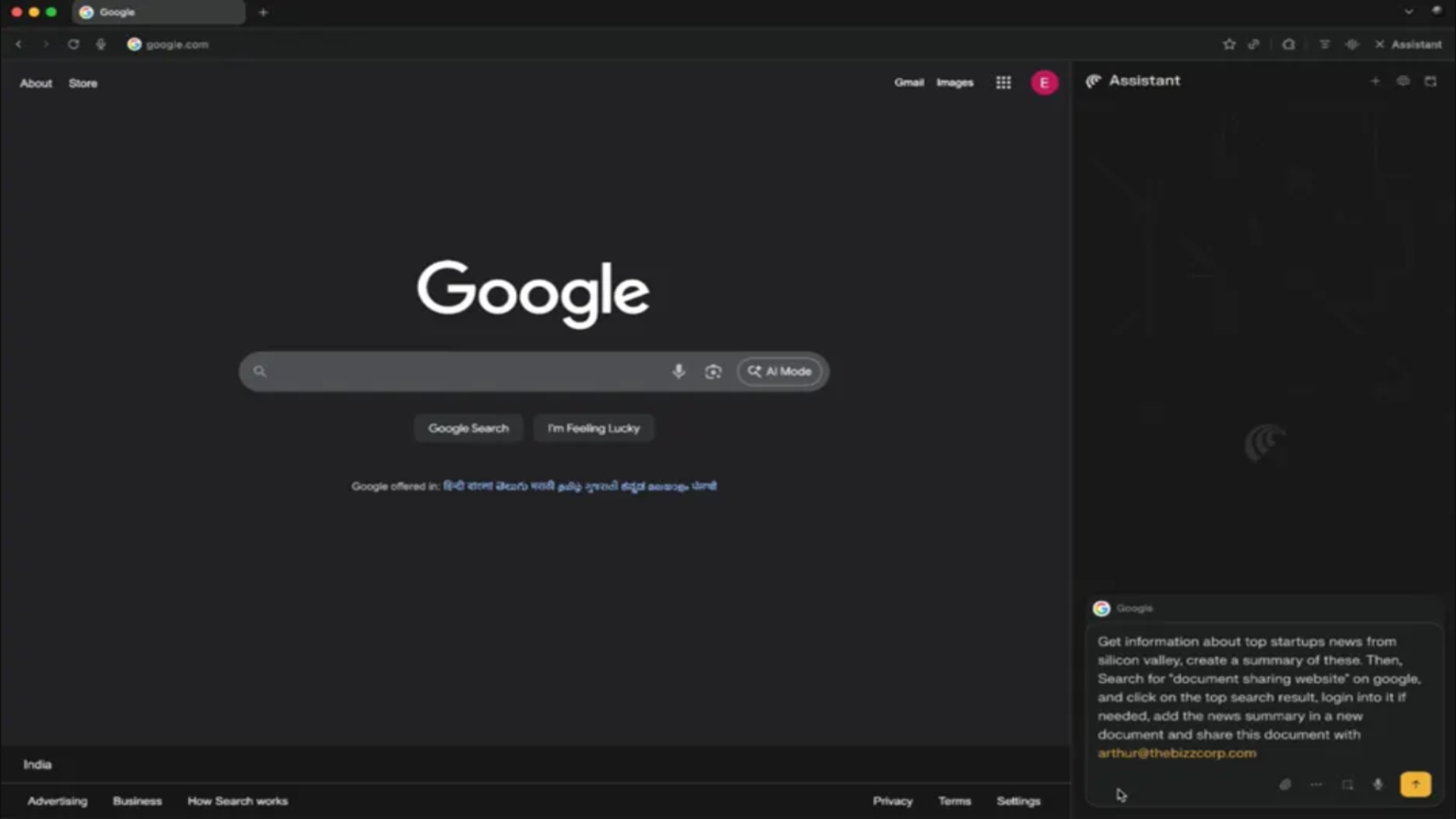

브라우저 보안 회사인 SquareX의 연구원들은 괜찮아 보이는 확장 프로그램이 브라우징 표면에 가짜 사이드바를 오버레이하고 입력을 가로채고 합법적인 것처럼 보이는 악성 명령을 반환할 수 있다는 사실을 발견했습니다.

이 기술은 브라우저 내 보조자에 대한 사용자의 암묵적인 신뢰를 약화시키고 오버레이가 표준 상호 작용 흐름을 모방하기 때문에 감지를 어렵게 만듭니다.

실제로 스푸핑이 작동하는 방식

이 공격은 확장 속성을 사용하여 JavaScript를 웹 페이지에 삽입하고 실제 인터페이스 위에 있는 가짜 사이드바를 렌더링하고 사용자 작업을 캡처합니다.

보고된 시나리오에는 사용자를 피싱 사이트로 연결하고 가짜 파일 공유 프롬프트를 통해 OAuth 토큰을 캡처하는 것이 포함됩니다. 또한 피해자의 장치에 원격 액세스 백도어를 설치하는 명령을 권장합니다.

이러한 지침에 계정 자격 증명이나 자동화된 작업 흐름이 포함되면 결과가 기하급수적으로 늘어납니다.

많은 확장 프로그램은 일반적으로 생산성 도구에서 부여되는 호스트 액세스 및 스토리지와 같은 광범위한 권한을 요청하므로 검색 방법으로서의 권한 분석의 가치가 줄어듭니다.

기존의 바이러스 백신 제품군과 브라우저 권한 모델은 브라우저 코드 자체를 수정하지 않는 사기성 오버레이를 탐지하도록 설계되지 않았습니다.

더 많은 공급업체가 사이드바를 주요 브라우저 제품군에 통합함에 따라 집단적 공격 표면이 확장되고 보안이 어려워집니다.

사용자는 브라우저 내 AI 도우미를 실험적 기능으로 간주하고 민감한 데이터를 처리하거나 이를 통한 계정 연결 승인을 피해야 합니다. 그렇게 하면 손상 위험이 크게 높아집니다.

보안 팀은 확장 거버넌스를 강화하고, 강력한 엔드포인트 제어를 구현하고, 비정상적인 OAuth 활동을 모니터링하여 위험을 줄여야 합니다.

또한 사기성 인터페이스 자격 증명 및 세션 토큰이 신뢰할 수 있는 정확도로 수집되는 경우 위협은 신원 도용과 직접적으로 연관됩니다.

Agentic 브라우저는 사회 공학 및 기술 남용에 대한 새로운 벡터를 생성하는 동시에 새로운 이점을 제공합니다.

따라서 공급업체는 인터페이스 무결성 테스트를 만들고 확장 검사를 개선하며 허용 가능한 사용에 대한 명확한 지침을 제공해야 합니다.

이러한 조치가 널리 확립되고 감사될 때까지 사용자와 조직은 민감한 계정과 관련된 작업에서 사이드바 에이전트를 신뢰하는 것에 대해 회의적이어야 합니다.

보안 팀과 공급업체는 사이드바 구성 요소에 대한 필수 코드 감사, 사용자와 관리자가 정기적으로 검토할 수 있는 투명한 업데이트 로그 등 실질적인 완화에 우선 순위를 두어야 합니다.

~을 통해 컴퓨터가 울리는 중

모든 예산에 맞는 최고의 바이러스 백신

Google 뉴스에서 TechRadar 팔로우 그리고 우리를 선호 소스로 추가하세요 피드에서 전문가 뉴스, 리뷰, 의견을 받아보세요. 팔로우 버튼을 꼭 눌러주시는 것 잊지 마세요!

그리고 물론 당신은 할 수 있습니다 TikTok에서 TechRadar 팔로우 뉴스, 리뷰, 언박싱, 동영상 등의 형태로 정기적인 업데이트를 받아보세요. 왓츠앱 매우